膨大なログを独自の分析方法で監視。

すみやかに対応体制を確立する。

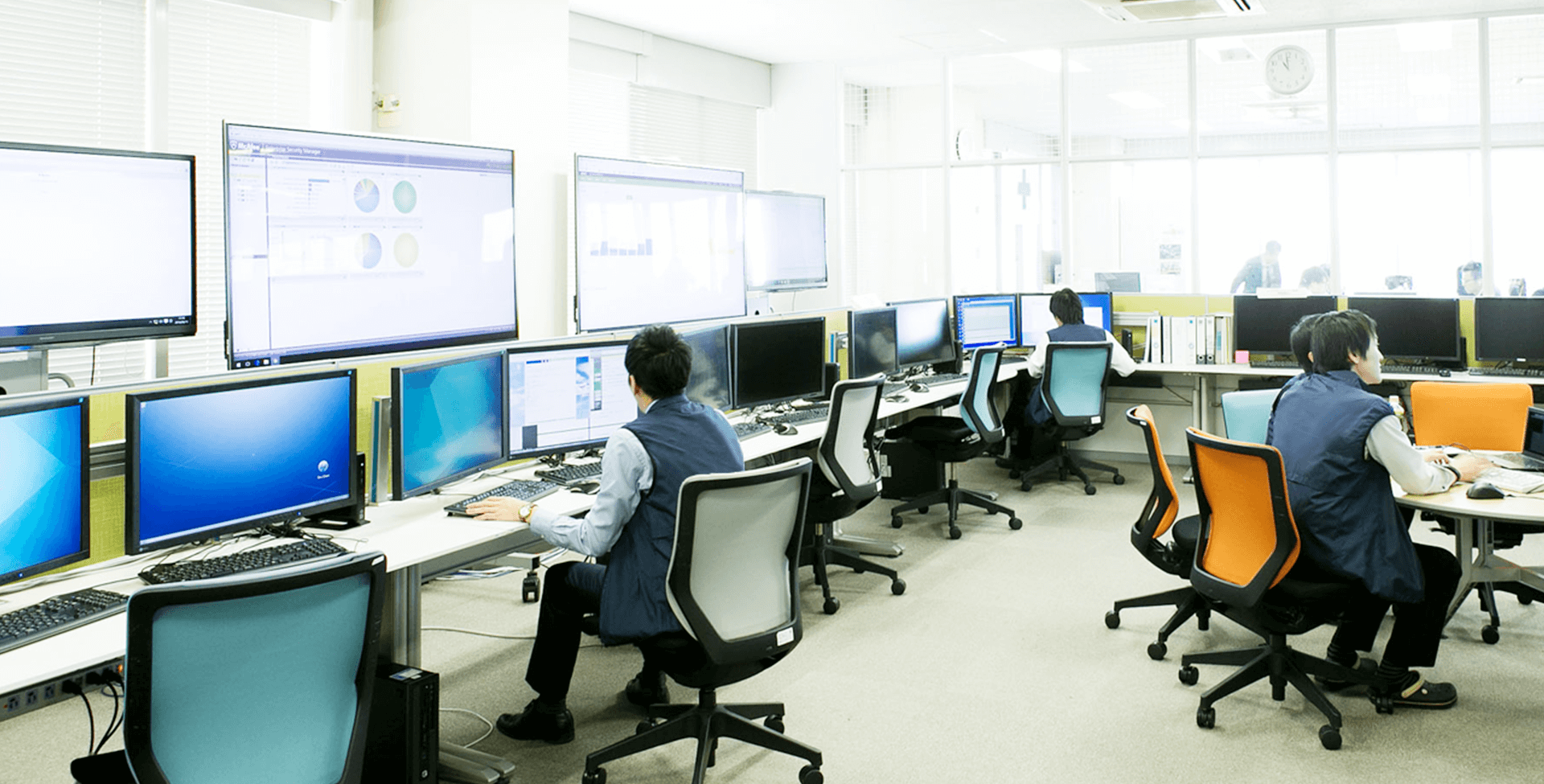

ネットワークやコンピューターに不正侵入し、データの詐取や改ざんをしたり、システムを機能不全に陥らせることもあるサイバー攻撃。近年では、企業のお客さま情報の流出など深刻な被害も生んでいる。NTTネオメイトのCSOC(サイバーセキュリティオペレーションセンタ)は、NTT西日本グループのネットワークとサービス、お客さま情報のセキュリティを担う組織。独自の分析方法でサイバー攻撃を発見したり、脆弱性(セキュリティホール)情報をいち早く入手し、ウィルス感染などから社内ネットワークをまもったりするのが仕事だ。また、NTT西日本グループのサービスに影響するインシデント(情報セキュリティ等を脅かす事象)発生時には、すみやかにインシデントレスポンス体制を確立。関連部署と情報共有を行い、対処方法を協議のうえで対策を行っている。

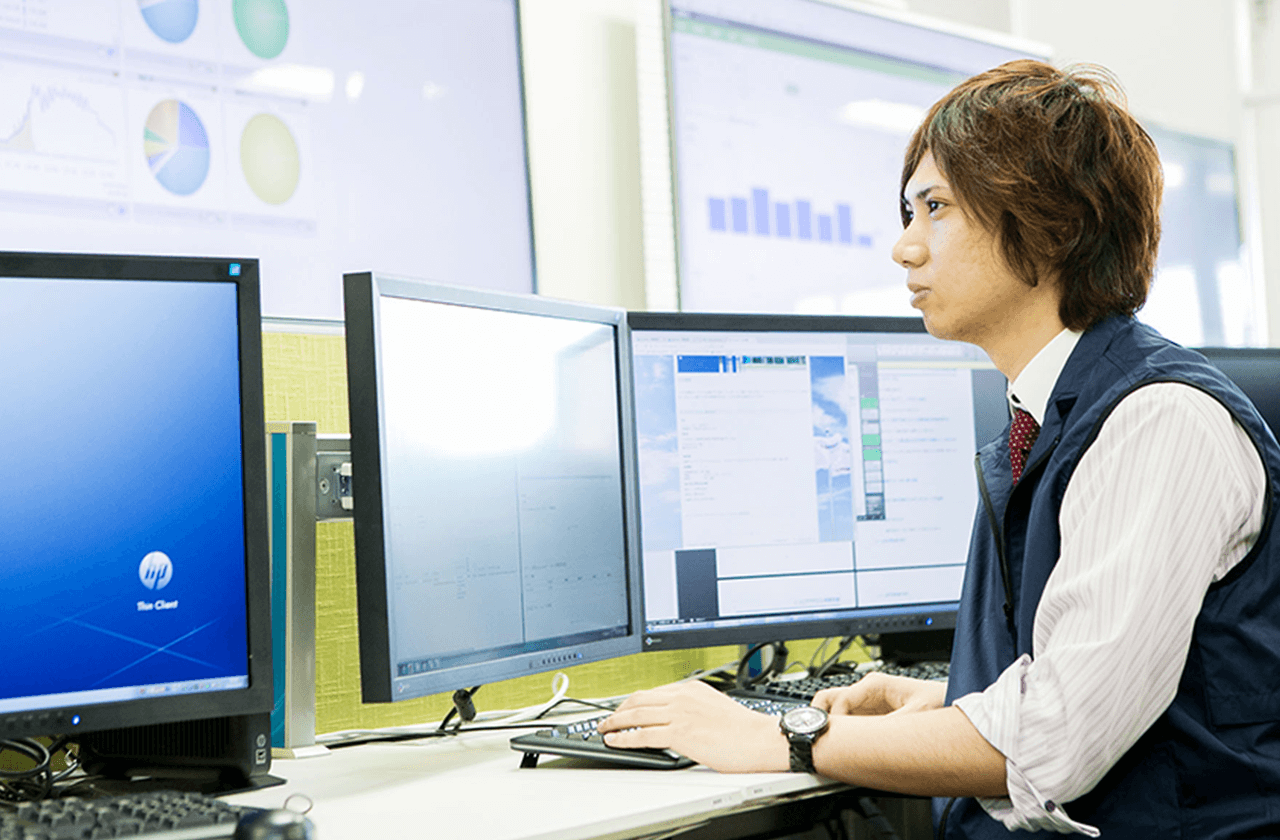

CSOCの監視分析チームに所属する清村と西は、ある日、膨大なログのなかに“大量の不正アクセスの試行”を発見。すぐさまインシデントレスポンスチームの大木に連絡し、わずか5分後には対応体制を確立させた。

大木 浩司

大木 浩司 清村 武功

清村 武功 西 敦史

西 敦史

インターネットが普及して以降、コンピューターやネットワークのセキュリティを脅かす、ウィルス感染、不正アクセスやサーバーなどへの不正侵入、データの改ざんや情報漏えいなど、さまざまなインシデントが多発するようになった。CSOCは、NTT西日本グループ内のインシデント発生時に、被害範囲を最小限に食い止めるためにつくられたCSIRT(Computer Security Incident Response Team)組織。インシデントレスポンスチームに所属する大木は、CSOCの役割を「まもるだけではなく攻める対策もする」と説明する。

清村と西は、膨大なログから相関関係を洗い出し、独自に分析方法を確立している。この日、ふたりが発見したのは大量の“不正アクセス試行”だった。あまりに大量かつ執拗な攻撃で、不正アクセスが成功している可能性があることから、すぐに、大木のもとに連絡が入りインシデントレスポンス体制が立ち上げられた。

「不正アクセスの可能性がある」という情報は、NTT 西日本の広報室、経営企画部、さらには社長と副社長にまでエスカレーション。対応方法を含めて事前に報告を行ったうえで、CSOC主催による関連部署との電話会議が始まった。

インシデントレスポンスは、CSOC内だけで完結するものではない。関連部署と連絡を取り合いながら行う必要があるのだが、今回は、脅威レベルを鑑みて経営幹部に連絡し、トップダウンでの管理・統制を実施。サービス主管と早急に電話会議を開催できたという。

電話会議が終わるとすぐに、清村と西はWebサイトを攻撃からまもる対策装置WAF(Web Application Firewall)に設定の投入を行う。しかし、新しい設定によってお客さまサービスに影響がないように、検証を重ねながら作業を行わなければいけない。

CSOCでの対処が完了した後は、電話会議で関連部へ共有し、この日のインシデントレスポンスは、不正アクセスの試行発見からなんと5時間未満で完了した。

CSOCが発足したのは約2年前。NTT西日本グループ全体のセキュリティをまもる立場にあるCSOCは、NTTネオメイトで最も関連部署の多い部署のひとつ。社内での認知が広がるにつれて、関連部署からの協力も得やすくなってきている。わずか5時間という早急な対応を可能にしているのも、こうした協力関係あってのことだ。しかし、社内でのセキュリティ対策の重要度は年々高まっており、CSOCが求められる役割もまた増えている。

しかし、いかにCSOCのメンバがそれぞれに技術力や知識を身につけても、インシデント発生時にその力を連携させることができなければ、組織内にセキュリティホールを生むことにもなる。ログの動きに疑問を持てば、たとえ自信がなくても上司に相談できる関係づくり、コミュニケーションを取りやすい環境づくりもまた、セキュリティの強度を底上げする力になるのだ。

セキュリティ技術は日進月歩。次々に現れる新たな脅威や脆弱性に対応するために、人材育成と組織づくりも取り組むべき課題だ。そこでCSOCでは、NTT西日本グループ内でセキュリティ人材を増やしていくために人材認定制度の提案を行い、承認を得たという。

立ち上げ間もない組織であること、また世の中の動きに常に対応する機動性が求められるということが、CSOCという組織にある種の風通しの良さをもたらしてもいるようだ。

一人ひとりのコンピューターから、インターネットへ、そしてNTTネオメイトがまもる基幹ネットワークを通して世界へ。セキュリティ技術者のネットワークもまた国境を越えていく。NTTネオメイトで、社会に貢献する仕事に携わることは、グローバルな視野を育むことにつながっているのである。